Most Bezpieczeństwo: Trylemat interoperacyjności mostów wymaga ponownego przemyślenia. Dziennikarz danych Daniela C. Parka wyjaśnia, co jest w przygotowaniu, aby zapobiec włamaniom do mostów.

At Koczownikpracujemy nad nową kategorią mostów. Mają na celu ograniczenie najgorszego scenariusza włamania do mostu. Zamieniamy opóźnienia na rzecz bezpieczeństwa. Uważamy, że jest to bardziej przekonująca sytuacja na tle okradzionych mostów miliard dolarów tylko w tym kwartale.

Udane exploity QMost (80 mln dolarów), Tunel czasoprzestrzenny (326 mln dolarów), Ronina (624 mln dolarów) są mocnym przypomnieniem, że trylemat interoperacyjności mostów wymaga całkowitego przemyślenia. Wśród użytkowników mostów wzrosło zapotrzebowanie na funkcje zapobiegające oszustwom. I to jest problem, który rozwiązujemy.

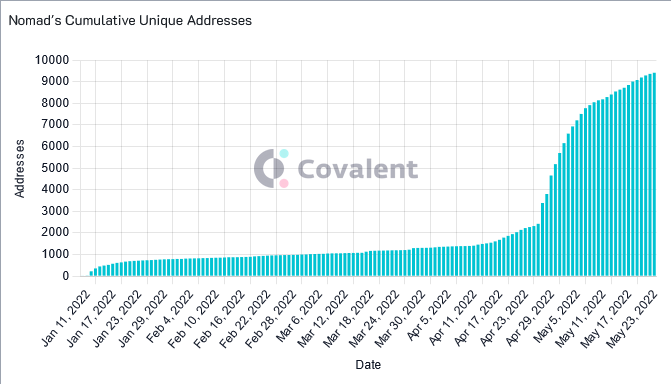

Korzystanie z Kowalentny interfejs programowania aplikacji (API), możemy prześledzić, w jaki sposób użytkownicy łączą się Ethereum i Moonbeam odpowiadają na apel Nomada dotyczący bezpieczeństwa. Dane Nomada po uruchomieniu, takie jak całkowita liczba unikalnych adresów i liczba TVL na użytkownika, sygnalizują obiecujące perspektywy dla optymistycznych systemów.

Bezpieczeństwo mostów: czy bezpieczeństwo mostów między łańcuchami znalazło się w impasie?

W Nomadzie kwestionujemy szerzącą się narrację, jakoby mosty międzyłańcuchowe, pomimo ich ogromnej użyteczności ekonomicznej, stały się zbyt ryzykowne do exploitów. Nawet 51% atak na łańcuch o małej kapitalizacji, ze względu na nakładające się instrumenty pochodne, może zagrozić wzajemnie połączonym łańcuchom.

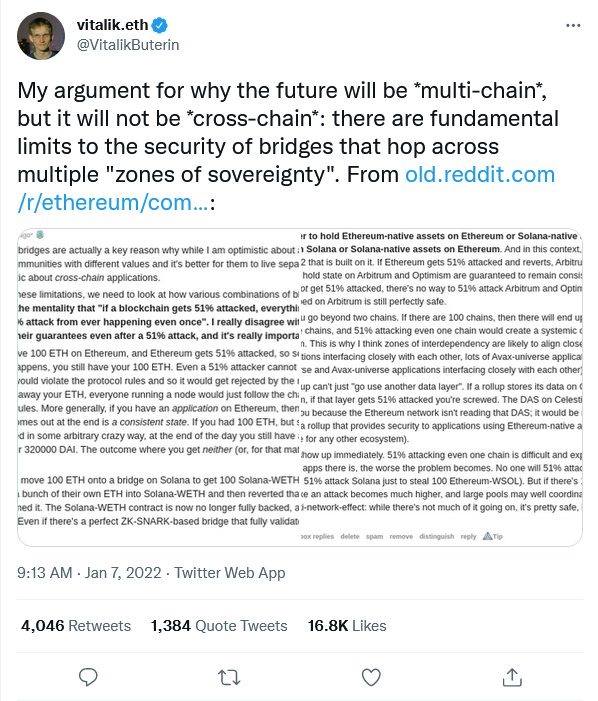

Vitalik był pionierem i pływał ta perspektywa w styczniu tego roku, powołując się na „podstawowe ograniczenia bezpieczeństwa mostów” oraz że mosty krzyżowe należy uważać za tymczasowe rozwiązanie problemu postępu interoperacyjność łańcucha.

Jednak radykalne cechy Nomada, takie jak optymistyczna weryfikacja, stanowią kontrnarrację wobec rosnącego przekonania, że technologia mostów znalazła się w impasie.

Poświęcenie opóźnień na rzecz absolutnego bezpieczeństwa

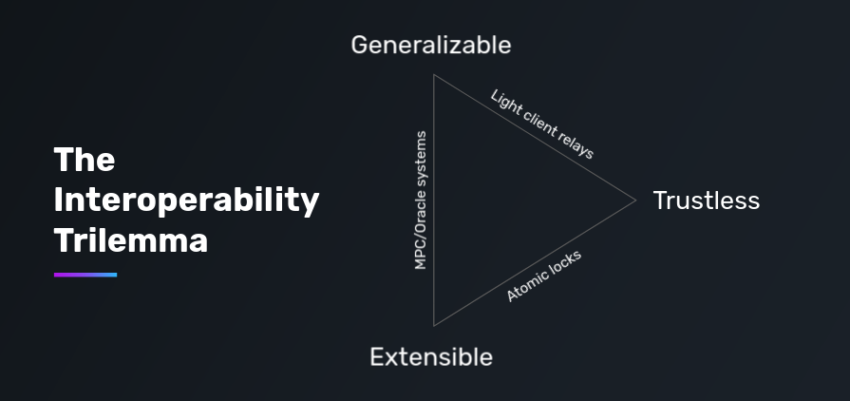

Powtarzając sytuację zaobserwowaną w trylemat skalowalnościmosty również muszą tradycyjnie rezygnować z co najmniej jednej z trzech pożądanych właściwości – minimalizacji zaufania, możliwości uogólniania (obsługa przesyłania dowolnych danych) i rozszerzalności (w obrębie dowolnej liczby heterogenicznych łańcuchów).

Odchodząc od trylematu, Nomad w niekonwencjonalny sposób poświęca opóźnienia, aby zapewnić rozwiązanie interoperacyjne stawiające na pierwszym miejscu bezpieczeństwo. Wzorowane po optymistyczne rollupy, Nomad minimalizuje widoczność poświadczenia w łańcuchu i akceptuje je jako ważne w ciągu okno odporne na oszustwa ~30 minut.

Bridge Security: Ubezpieczenie od utraty jakichkolwiek środków

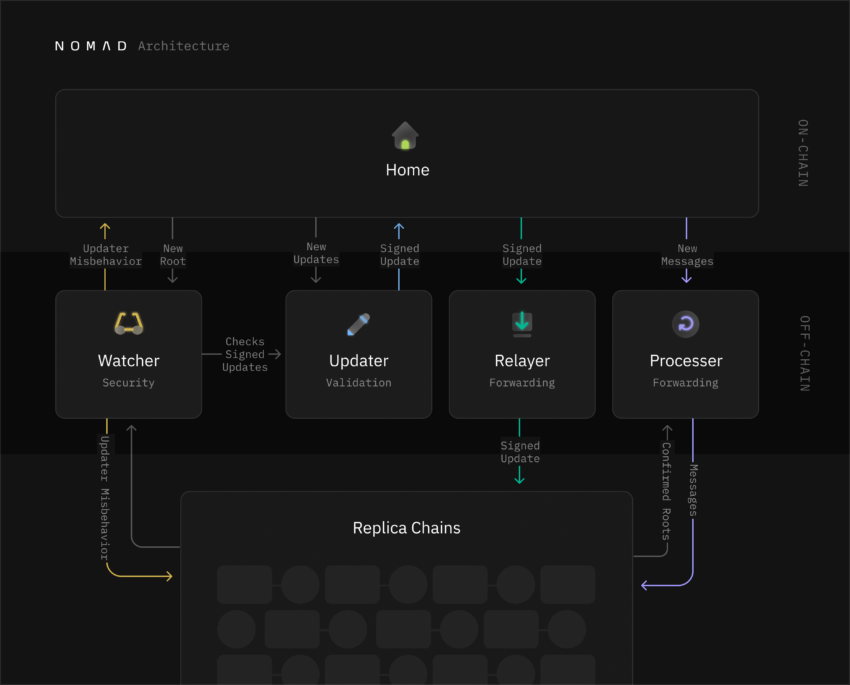

W tym przedziale czasowym dane dotyczące Nomada są zasadniczo przesyłane między: Updater, który podpisuje i przesyła dane do łańcucha pochodzenia; i a Obserwator, który wykrywa i reaguje na błędne atesty.

W wyjątkowy sposób, odchodząc od klasycznych protokołów optymistycznych, Nomad wymaga, aby aktualizator przedstawił powiązany udział w łańcuchu pochodzenia. Zapewnia to bezpieczeństwo Nomada przed możliwością potwierdzenia oszustwa nawet przez zaufanego aktualizatora.

W przypadku, gdy uczciwy Obserwator udowodni oszustwo, linia komunikacyjna od źródła do łańcucha docelowego zostaje natychmiast zerwana, przecinając więzy Aktualizatora; i skierowanie odzyskanych środków do spornego Obserwatora.

Oznacza to, że most zostanie zamknięty, a użytkownicy nie będą okradani z jakichkolwiek środków. Alternatywnie brak oszustwa ułatwia przesyłanie danych do łańcucha docelowego zgodnie z pierwotnymi zamierzeniami.

Oszukiwanie hakerów za pomocą jednego uczciwego weryfikatora

Już, Most Rainbow dla Protokół NEAR potwierdza zalety bezpieczeństwa optymistycznych projektów, odpierając atak Pierwszy maja w tym roku.

Co istotne, bezpieczeństwo mostu Nomada opiera się na jednym uczciwym założeniu weryfikatora, wymagając jedynie 1 z n aktorów do sprawdzenia transakcji. Natomiast zewnętrznie weryfikowane pomosty zazwyczaj opierają się na założeniu uczciwej większości, w przypadku którego m z n uczestników nadzoruje schemat walidacji.

Z tego powodu włączenie obserwatorów bez uprawnień, które mógłby wdrożyć dowolny użytkownik Nomada, uniemożliwiłoby hakerom zorientowanie się, że nie istnieje co najmniej jeden obserwator nadzorujący każdą transakcję.

W ten sposób systemy optymistyczne zwiększają koszty ekonomiczne dla złośliwych aktorów (opłaty za gaz i stawka powiązana przez Aktualizatora), aby skompromitować swoje cele, przy bardzo niewielkiej gwarancji.

W jaki sposób propozycja bezpieczeństwa Nomada jest atrakcyjna dla użytkowników mostów?

Technologia, na której opiera się Nomad, została przetestowana w walce. Dzięki ujednoliconemu interfejsowi API Covalent możemy sprawdzić, czy Nomad właściwie wykorzystuje swoje atuty bezpieczeństwa i gromadzi dedykowaną bazę użytkowników.

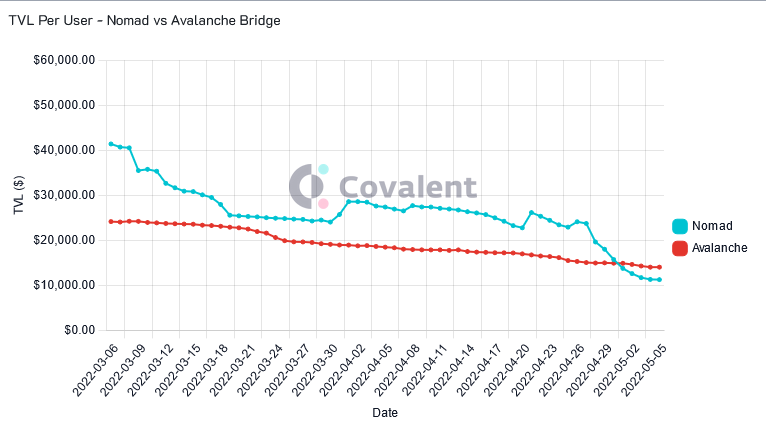

Zwłaszcza w porównaniu z bardziej dojrzałymi komercyjnie Most lawinowy, średnia TVL Nomada na użytkownika była wyższa. Od marca 30 r. dane Nomada wynoszą od 40 do 2022 tys. dolarów dziennie na użytkownika Lawina, które wynosiły od 20 do 30 tys. dolarów dziennie.

Rozbieżność między mostem Avalanche a nowszym mostem Nomad sugeruje głębokie zaufanie użytkowników mostu do zabezpieczeń Nomada i funkcji przeciwdziałających oszustwom.

Podobnie tylko w pierwszym tygodniu maja na platformie Nomad pojawiło się 5,000 nowych adresów. Jest to gwałtowny wzrost, biorąc pod uwagę, że Nomad potrzebował trzech miesięcy, aby dotrzeć do 3,000 unikalnych adresów, co pokazuje, że zabezpieczenia Nomada są atrakcyjne na rynku i postrzegane jako cenne przez szerszą rzeszę użytkowników mostów.

Wykorzystanie Connext do rozwiązania problemów związanych z opóźnieniami w Nomadzie

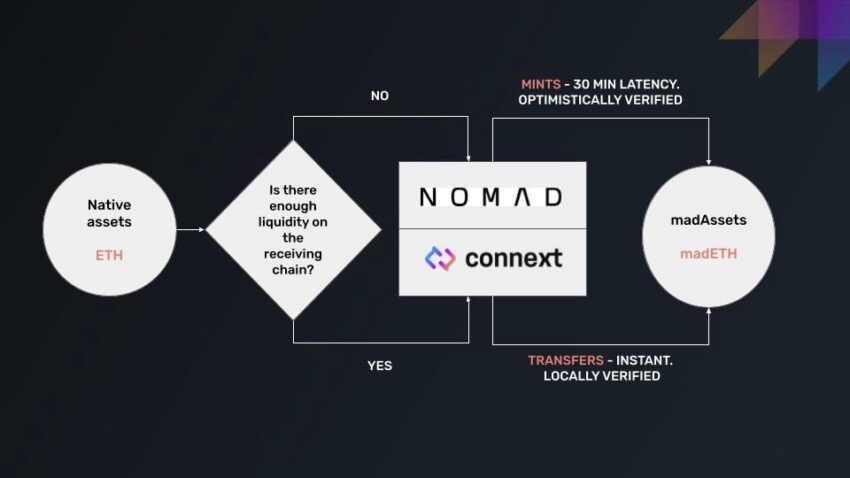

Powolne opóźnienie wynoszące ~30 minut pozostaje rażącą wadą mostu. Z tego powodu Nomad nawiązał współpracę z Połącz, międzyłańcuchowa sieć płynności zbudowana na Ethereum jako L2 ze znacznie większymi prędkościami.

Połączenia modułowość warstw Nomad i Connext razem to kolejne radykalne podejście do trylematu wprowadzonego przez ich partnerstwo. Connext właściwie wypełnia lukę w szybkości, z której Nomad był zmuszony zrezygnować.

W ten sposób zharmonizowany podwójny system dynamicznie kieruje i moduluje transakcje w zależności od wielkości przekazywanych aktywów i odpowiadającej im puli płynności.

Bezpieczeństwo mostów międzyłańcuchowych ewoluuje wraz z mostami, które można układać w stosy

W miarę jak ich synergia przeradza się w większą operację, Nomad można dostosować tak, aby w większym stopniu skupiał się na kapitale instytucjonalnym. Natomiast użytkownicy końcowi decydujący się na mniejsze i szybsze transakcje mogą być kierowani za pośrednictwem Connext.

Z perspektywy czasu bezpieczeństwo Nomada i odpowiadające mu dane dotyczące wzrostu ilustrują kluczowy moment w historii mostów krzyżowo-łańcuchowych.

Dążymy do odejścia od serii głośne hacki mostowe hamując rozwój interoperacyjności łańcuchów.

O autorze

Daniela C. Parka pierwotnie wszedł do przestrzeni Web3 w 2019 r., badając użyteczność blockchainu w sprawach humanitarnych wraz ze Starling Lab na Uniwersytecie Stanforda. Obecnie pracuje jako dziennikarz danych w firmie kowalencyjny.

Masz coś do powiedzenia na temat bezpieczeństwa mostów lub czegoś innego? Napisz do nas lub dołącz do dyskusji w naszym Kanał telegramu. Możesz też nas złapać Tik Tok, Facebooklub Twitter.

Odpowiedzialność

Wszystkie informacje zawarte na naszej stronie internetowej są publikowane w dobrej wierze i wyłącznie w ogólnych celach informacyjnych. Wszelkie działania podejmowane przez czytelnika w związku z informacjami znajdującymi się na naszej stronie internetowej odbywają się wyłącznie na własne ryzyko.

Źródło: https://beincrypto.com/bridge-security-new-tech-means-bridge-hacks-should-be-just-a-memory/